Información de la maquina#

| Nombre | helium |

|---|---|

| Sistema operativo | Linux Debian |

| Autor | sml |

| Sitio | hackmym |

| Dificultad | Fácil |

Reconocimiento y enumeración#

Corro mi escaneo preferido de nmap sudo nmap -oN helium_scan.txt -vv -sS -sC -sV -T4 -p- 192.168.25.19

Puerto 22 y 80 abiertos, revisemos la pagina web:

Algo de contenido en la pagina web para variar, revisemos el código:

Bien, conseguimos un nombre de directorio y de usuario paul, revisemos el directorio:

Enumeremos este directorio con gobuster (incluimos las extension .wav, para ver si el archivo de verdad esta ahi).Mmm, nada, pero, la pista es, ¿podemos subir algo? Usando lo que aprendimos en la maquina Serve de vulnyx, podemos intentar subir un archivo con curl.

Nada, retrocedamos un poco, el usuario paul ha recibido un llamado de atención por subir archivos extraños a la pagina web, entonces, intentemos descargar el archivo .wav y correr algunas prueba en el. Tome algunas referencias de este blog:

Nada fuera de lugar, de momento… Usemos el programa binwalk.

Interesante, usemos las pagina de ayuda, y buscamos como podemos extraer esta información:

Usaremos este switch, corremos el comando otra vez, y miramos si extrajo algún archivo:

Nada, aparentemente, los archivos index no nos son de utilidad.Entonces, dejamos de un lado el análisis del archivo. En el blog que referencia antes, el autor analiza el archivo usando un script de python que usa la librería wave, intentemos eso también:

Después de intentar con eso, investigue mas, y encontré esta herramienta:

Lo descargo y lo pruebo:

Nada… Intento esta herramienta también:

Ok, nada. Sabemos que es un hecho que la clave para resolver esta maquina es un archivo de audio. ¿tal vez, hemos estado tratando con el equivocado? Exploremos la pagina web una vez mas para ver si se nos paso algo por alto:

Y asi fue… Intento descargar el archivo con wget:

Lo tenemos. Lo escucho, parece ser algún tipo de código morse, busquemos si podemos encontrar algún herramienta que nos sirva. Finalmente, encuentro esta pagina y en ella, subo el archivo, y selecciono la opción que mas se asemeja al sonido del archivo que tengo:

Reproduzco el archivo, y reviso los resultados:

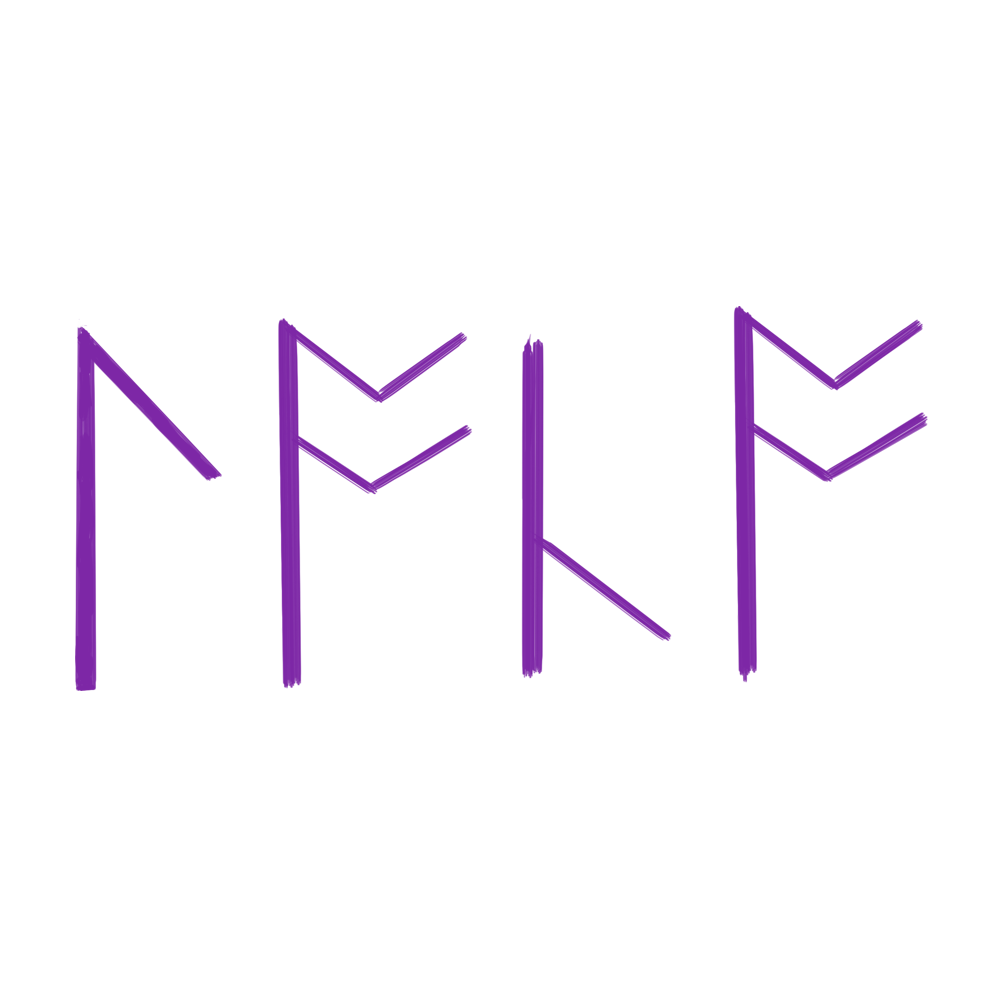

Y en la sección de espectrograma, encuentro lo que mas seguro es la contraseña del usuario paul, intentemos iniciar sesión con SSH…

Acceso inicial y escalado de privilegios#

¡Entramos! Obtengamos la bandera de usuario y encontremos con el comando sudo -l que comando podemos correr con privilegios de admin sin necesitar contraseña:

Busquemos eso en gtfobins:

Intentemos eso:

Y obtenemos privilegios de administrador, obtengamos la bandera y terminemos esta maquina:

Y con eso, hemos comprometido la maquina, me tomo un rato, pero muy interesante después de todo.

Cosas que aprendí de esta maquina#

- Si un archivo tiene contenido escondido, o cualquier información, probar con el método mas fácil posible primero. Las herramientas de esteganografia, como se pudo ver, pueden ser bastantes expansivas. En esta caso, tal vez te distes cuentas antes que yo, que simplemente puede haber usado el espectrógrafo, y ese fue el caso. Me concentre mas en buscar la herramienta adecuada, que no considere usar el espectrógrafo. Algo a tener en cuenta cuando me encuentre otra vez con un archivo de audio en CTFs.

- SIEMPRE, revisar TODOS los contenidos de las paginas web MANUALMENTE, antes de seguir usando herramientas automáticas, perdí bastante tiempo enumerando con gobuster, en cambio, pude haber buscado mejor en la pagina web, lo cual me hubiera llevado a encontrar la pista que nos ayudo a resolver la maquina.